Les organisations ne parviennent pas à protéger leurs actifs car elles s'appuient principalement, voire essentiellement sur des solutions techniques qui ne sont pas suffisantes.

Or de nombreux incidents de sécurité sont dus à l'exploitation de vulnérabilités humaines qui sont dans plus de 80% des cas à l'origine des incidents de sécurité.

Il existe par exemple des différences individuelles qui vont jouer sur l'adoption et sur l’implication des salariés dans la politique de sensibilisation à la sécurité. Cette particularité est bien souvent omise au profit d'interventions liées à la technologie.

Des recherches ont été menées par Hadlington en 2018, d’autres ont suivi. Parmi ces nombreuses théories, Il en existe une, basée sur le locus de contrôle.

Qu'est-ce que le locus de contrôle ?

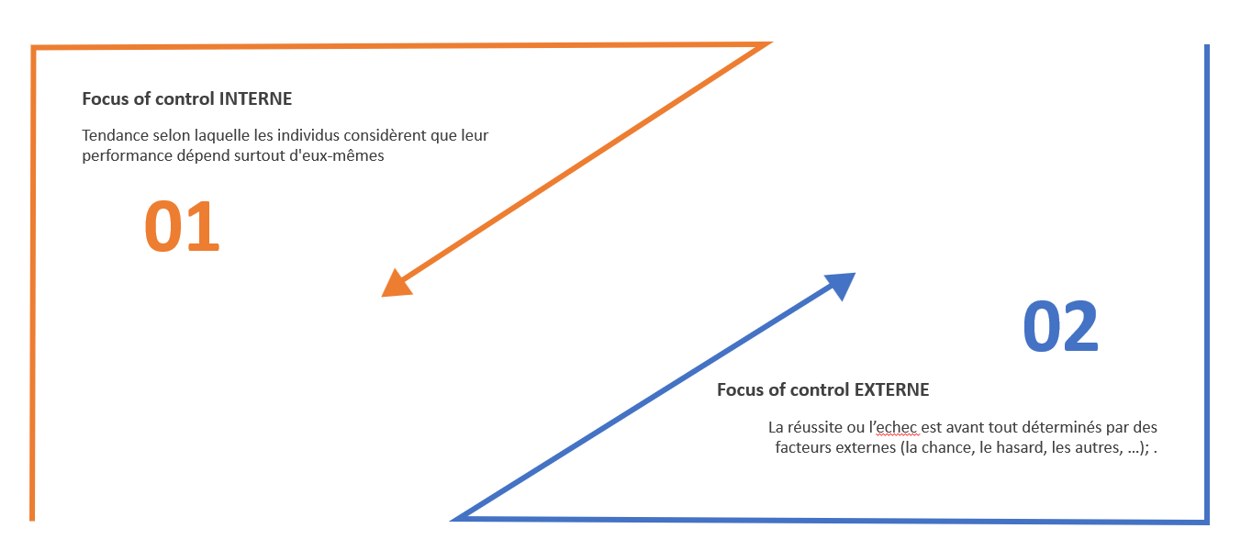

La plupart d'entre nous se situe sur un spectre variant entre des orientations internes et externes. Ce locus de contrôle peut changer avec le temps.

Une étude menée par le Dr Popovac a démontré que le « locus of control » (locus de contrôle) agissait comme un « prédicteur significatif des scores totaux sur une mesure de la sensibilisation à la sécurité de l'information » ; en clair :

- Les personnes qui ont démontré plus d'externalité avaient un engagement plus faible dans la sécurité de l'information. Elles ont un sentiment de maîtrise de soi sur leur travail, elles sont moins enclines (ou ne voit pas l'intérêt) à adopter un comportement de cybersécurité. En bref, une personne avec un locus de contrôle externe, qui attribue son succès à la chance ou au destin, sera moins susceptible de faire l'effort nécessaire pour apprendre.

- Celles qui ont un locus de contrôle interne plus élevé sont, quant à elles, plus susceptibles de voir leurs actions comme un moyen de se protéger et de protéger l'entreprise contre les cyberattaques. Ces individus ont une plus grande propension à adopter les technologies appropriées.

Les résultats ne sont pas surprenants en soit, mais ce sont les premiers a être appliqués au monde de la cybersécurité.

Sur le terrain, on constate que les utilisateurs sont limités dans leur attention aux avertissements et aux directives de sécurité, comment faire pour changer ce paradigme ?

Réflexion & piste d’action

L’intérêt de cette étude est double :

- le premier est de mettre l’accent sur les salariés qui pourraient être à l’origine d’une violation de la sécurité de l'information au sein de leur entreprise, et de comprendre les freins qui expliquent des comportements non sécures.

- le second est de proposer des pistes de solutions pour concevoir des formations plus efficaces et surtout adaptées.

Ainsi, il est important de :

- comprendre quel trait de la personnalité est plus susceptible d’expliquer un comportement de protection de la vie privée par exemple.

Coté cyber : Si les salariés de l’entreprise pensent que des outils ou l’entreprise sont responsables de leur protection contre la cybercriminalité, alors ils seront moins susceptibles de prendre des mesures de protection pour s'en protéger. Il faut donc mettre à disposition des outils de protection et impliquer le salarié. La protection contre la cybercriminalité commence au niveau personnel.

On l’a vu, cette tendance (interne/externe) n’est pas immuable, pour favoriser un locus de contrôle interne, il faut :

- prendre le temps de réfléchir à la façon dont les décisions ont été prises dans le passé.

- rappeler au salarié qu’il est acteur et non observateur dans la sécurité de l’entreprise.

- que la chance n’a pas lieu d’être, chaque action et réussite est le fait d’une personne et de ses choix ; de la même façon que nous devons assumer nos échecs.

Coté cyber : voici un exemple, pour favoriser le locus de contrôle interne : si nous disons que SolarWinds a coûté jusqu'à 100 milliards de dollars, ça n’impactera pas beaucoup le salarié, en revanche si nous lui rappelons que les cybercriminels peuvent faire de l’ingénierie sociale sur ses enfants, en récupérant des données personnelles sur les réseaux sociaux et autres ; ils seront probablement plus à l’écoute, et feront en sorte d’agir pour protéger leurs familles.

- mettre en place d’autres typologies ou méthodes de formation à la sécurité, comme la gamification de la sensibilisation.

Coté cyber : « entrez dans le game », favoriser des mécanismes de jeu permet d’engager les salariés dans la résolution de problèmes, de les motiver et obtenir par voie de conséquence une meilleure productivité et performance dans les politiques de sécurité.

79 % des participants à une enquête menée par Pulse learning ont déclaré « qu'ils seraient plus productifs et motivés si leur environnement d'apprentissage ressemblait davantage à un jeu ».

Price Waterhouse Cooper a développé Game of Threats™ pour tester et renforcer les compétences en matière de cyberdéfense.

The Digital Guardian a développé DG Data Defender, pour aider d'autres entreprises à impliquer chaque employé dans la sécurité des données.

- d’avoir une approche constructiviste.

L’approche constructiviste (Piaget) met l'accent sur la structure dynamique de l'expérience humaine. On ne pense plus que, par catégorie : similitude et différence, stimuli-réponse mais plutôt par connectivité entre tous les éléments. Ainsi l'unité et la diversité sont intégrées. Nous sommes des êtres actifs dans notre propre développement. Le constructivisme préconise l'apprentissage via un processus socialement interactif, basé sur l’expérience, la découverte.

Cette approche s’oppose au behaviorisme (Watson), qui dans l’apprentissage, préconise le changement de comportement en récompensant les performances correctes (accent sur la relation entre la réponse et le stimulus).

Coté cyber :

- au niveau de la sensibilisation, les entreprises doivent permettre à leurs salariés de construire des connaissances au lieu de recevoir et de stocker les connaissances

- au niveau de la menace cyber de façon plus globale, nous devons avoir une approche constructiviste, c’est-à-dire que nous devons comprendre les éléments dans leur ensemble. Concrètement, nous devons aborder le contexte (politique, économique, religieux), les motivations de cyber-attaques, les facteurs influençant (sociaux, psychologiques, culturels,…) et la relation de tous ces éléments entre eux. On ne regarde pas un arbre mais les arbres qui constituent la forêt !

CyberPsychologist Expert - 8 ans au sein de service de renseignement & centre d'alerte et de réaction aux cyberattaques (CERT) - Psychologue depuis 2004

Ces articles peuvent aussi vous interesser

Fuites de données : pourquoi vos informations personnelles sont tout aussi importantes que vos mots de passe

En automne 2024, des dizaines d’enseignes françaises ont vu leurs bases de ...

Comment reprendre le contrôle sur ses données personnelles

À chaque inscription sur une plateforme de médias sociaux ou achat en ...

« Je n’ai rien à cacher » mais vous risquez tout !

Qui n’a jamais remarqué, dans le train ou l’avion, un ordinateur laissé ...